Desde finales del siglo pasado, cuando en las empresas se empezaron a utilizar ordenadores personales y software de oficina para automatizar algunas tareas, estamos familiarizados con el uso de la pareja: usuario/contraseña. Al principio parecía algo innecesario, e incluso incómodo, pues ¿quién iba a acceder a nuestros ordenadores si estaban aislados y dentro de nuestras oficinas? Hoy en día este entorno ha cambiado: conexión a Internet, comercio electrónico, dispositivos móviles, servicios en la nube, redes inalámbricas, etc. Parece que ya nadie duda de la necesidad de controlar los accesos a los sistemas y aplicaciones.

La pareja usuario/contraseña sigue siendo la forma más extendida:

- el usuario nos identifica, es decir, le dice al sistema o aplicación quienes somos;

- la contraseña nos autentica, es decir, es un método para comprobar que realmente somos quienes decimos ser.

Además de autenticarnos con una contraseña o con PIN, es decir con «algo que sé», también podemos hacerlo con «algo que tengo» (un token USB o una tarjeta de coordenadas) o con «algo que soy» (la huella, el iris, la voz o el rostro) o bien con varios de estos elementos o factores. Algunos bancos llevan haciendo esto desde hace tiempo. Es lo que se llama autenticación de doble (o triple) factor. No hay que confundirlo con la autenticación en dos pasos en la que se utilizan dos factores del tipo «algo que sé» por ejemplo contraseña y un código que nos envían por SMS o email.

La autenticación de dos (o más) factores, al comprobar dos veces mediante mecanismos diferentes, que somos quienes decimos ser, agrega una capa de seguridad a nuestros servicios, aplicaciones y sistemas. Cualquier intento de hacerse con nuestras llaves se complica.

Como usuarios de servicios online de terceros vemos que es cada vez más frecuente que nos sugieran que utilicemos doble factor, por ejemplo:

- las cuentas y servicios de Google

- Outlook

- servicios en la nube como Dropbox, iCloud, OneDrive

- PayPal y otros intermediarios financieros

- para acceso a métodos de pago y cuentas de bancos

- redes sociales: Facebook y Twitter

¿Doble factor o autenticación en dos pasos?: cómo distinguirlas

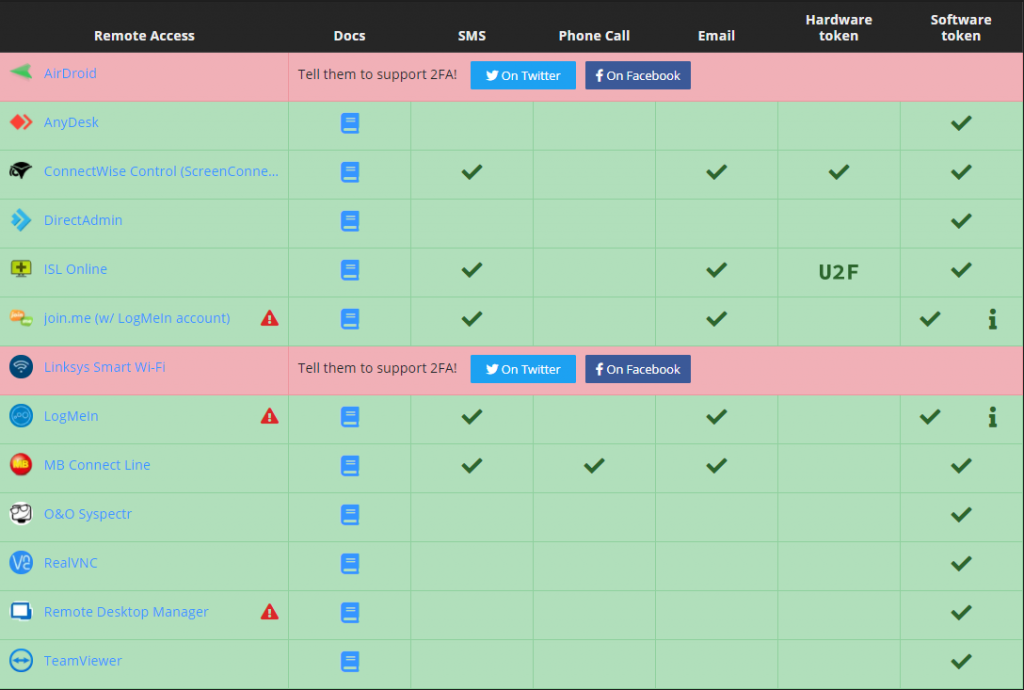

En TwoFactorAuth.org puedes comprobar los servicios de todo tipo que utilizan doble factor —y también autenticación en dos pasos— y qué mecanismo utilizan. Por ejemplo, para servicios de acceso remoto este es el resultado:

Siempre que sea posible elige mecanismos que sean realmente de doble factor, es decir que combinen algo que sabes con algo que tienes o algo que eres. Los mecanismos de dos pasos son más vulnerables y están desaconsejados, al poderse interceptar la comunicación del segundo factor pues suele ser algo que nos envían, generalmente por SMS.

Métodos de autenticación de doble factor

En la autenticación de doble factor, el primer factor suele ser la contraseña y el segundo un código aleatorio generado por un token, un dispositivo externo, o por una app en el móvil o en el ordenador que en ambos casos posee el usuario.

Hace unos años RSA fabricó un token de autenticación que se llamaba SecureID que por su precio sólo utilizaban algunas empresas grandes. Después algunas empresas de seguridad se unieron para crear un consorcio y elaborar un estándar abierto que llamaron OATH. Este estándar es el utilizado por tokens basados en hardware o en software.

Los tokens basados en hardware son como un llavero o una tarjeta con un display. Generan una clave para cada ocasión. Para ello realizan una operación criptográfica cuando ocurre un evento (pulsar un botón o conectar el dispositivo) utilizando el instante de tiempo y un protocolo estándar para generar una clave de un solo uso OTP (One-Time Password).

También hay tokens basados en software que generan contraseñas de un solo uso OTP como los que utilizan una app en el móvil o una aplicación en el ordenador de sobremesa. Algunos de estos son:

- Google Authenticator (Android, iPhone y BlackBerry),

- Amazon AWS MFA (Android)

- Microsoft (Windows Phone 7)

- Duo Mobile (Android e iPhone)

- Facebook (Android, iPhone, iPad y navegadores de móviles)

- Authy (móviles y sobremesa)

Más recientemente la alianza FIDO (Fast Identity Online) ha especificado un protocolo estándar U2F (Universal Second Factor) abierto, escalable y interoperable para que los servicios online (web o aplicaciones cloud) puedan incorporar un segundo factor, utilizando criptografía de clave pública, vía un token, un dispositivo confiable o llave de seguridad de autenticación física que se conecta vía USB o NFC. El token guarda la clave privada y la clave pública se comparte con el servicio online. Actualmente a través del navegador Chrome es posible utilizar estas llaves con distintos tipos de servicios cloud, productos de ciberseguridad y cuentas de Google, Salesforce y Dropbox.

¿Qué soluciona la doble autenticación?

Los ciberdelincuentes buscan nuestras contraseñas para poder acceder a nuestros servicios, robarnos datos, extorsionarnos, etc. Pueden conseguir las contraseñas de muchas formas:

- Intentando adivinarlas por fuerza bruta, es decir, probando todas las combinaciones posibles.

- Engañándonos con técnicas de ingeniería social para que se las entreguemos (phishing).

- Infectándonos por malware también que tiene la funcionalidad de robar contraseñas.

- Aprovechando agujeros de seguridad, si nuestros servidores son vulnerables o tienen fallos de configuración.

- Por malas prácticas del usuario como apuntarlas en un papel quedando a la vista de alguien con malas intenciones.

Con la doble autenticación se mitigan en gran medida los ataques anteriores pues el ciberdelincuente tendría que hacerse también con el segundo factor.

¿Cuándo utilizarla?

Siguiendo un principio de proporcionalidad, se recomienda utilizar siempre doble factor en los servicios que sean críticos, como la administración de sistemas, las cuentas del banco o la gestión de la tienda online.

En el caso de las redes sociales activar el doble factor de autenticación, si lo ofrecen —y no es autenticación en dos pasos—, es también recomendable pues se pueden utilizar como puente de acceso (social login) a servicios de terceros. Esto ocurre cuando el servicio al que queremos acceder nos permite hacer login con nuestro usuario de alguna red social.

La seguridad total no existe y aún los métodos más seguros pueden ser vulnerables, por ello nunca está de más estar alerta y formarse para evitar posibles incidentes y aprender a responder a los mismos en caso de que ocurran. Con esto concluyo este artículo, esperando que hayas aprendido algo nuevo sobre seguridad informática.

No te olvides de seguirnos en nuestro canal de Telegram. Este artículo pertenece a la serie Tips Informáticos por Ferning que pretende ayudar a nuestros lectores a entender un poco mejor la tecnología que usan a diario.